Germán Díez (CEO de la Consultoría de Seguridad e Inteligencia SecurityHUB)

Elena Labrado (periodista y Máster en Analista de Inteligencia)

“La información en sí misma no vale nada, hay que descifrarla. Hay que transformar las señales y los mensajes auditivos, visuales o como fueren, en ideas y procesos cerebrales, lo que supone entenderlos y evaluarlos. No basta poseer un cúmulo de información.”

Mario Bunge, científico

Es fácil a día de hoy ver el aumento exponencial del volumen de datos e información disponibles a tan solo un click en el ordenador o en el móvil, con el uso por parte de millones de personas del entorno digital. Un contexto global en el que se han multiplicado las capacidades ISR y OSINT al alcance de la mano.

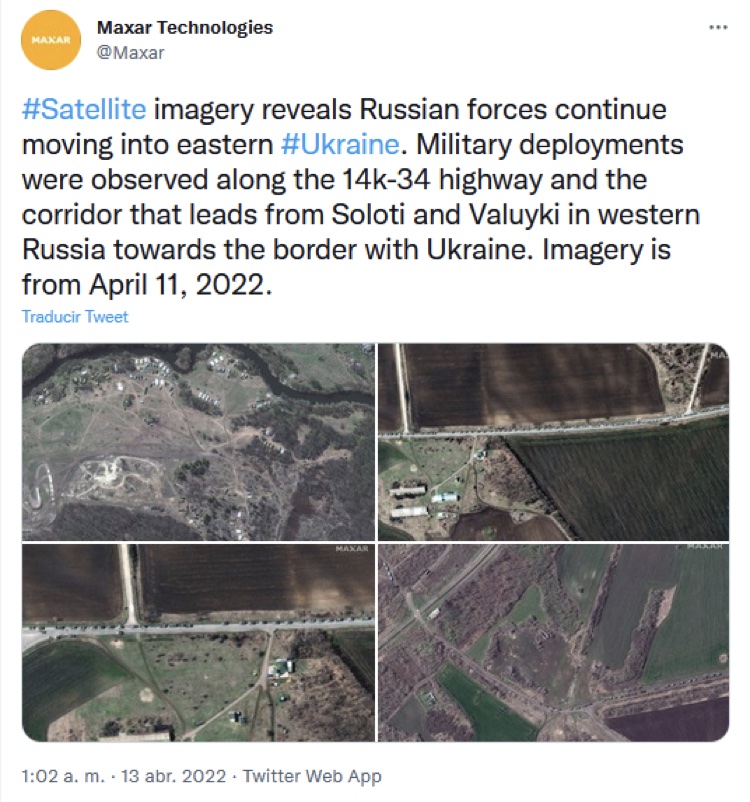

Fuente: Twitter @Maxar https://twitter.com/Maxar/status/1532051415010488320

Algunos ejemplos son: las imágenes de satélites comerciales (como la de arriba), miles de imágenes, vídeos y fotos subidas a las redes por ciudadanos que se encuentran en el lugar adecuado en el momento preciso, cuentas que siguen a tiempo real aviones o barcos, geolocalización, vigilancia, informaciones y desmentidos oficiales en las redes al momento, y así un largo etcétera.

De este modo, la tarea a la que se refiere Bunge requiere cada vez de un mayor entrenamiento, profesionalidad y rigor para ser capaz de “sacar la aguja relevante entre tanta paja”. Pero también para separar la información veraz de aquella que no lo es, porque la capacidad de desinformar también se multiplica exponencialmente en este “pajar digital”.

Una cantidad y un potencial de adquisición de información que ha llevado a las agencias de inteligencia a fijarse, y adaptarse, a las enormes posibilidades de ese entorno. De hecho, en Estados Unidos, tanto la CIA como la agencia de inteligencia militar (DIA) se encuentran en plena “estandarización” de los procesos que incluyen ya las fuentes abiertas en su trabajo diario1. Por ejemplo, Patricia Tibbs es la jefa de la comunidad de fuentes abiertas de la Agencia Central de Inteligencia y Brad Ahlskog es el jefe del Centro de Integración de Inteligencia de Fuentes Abiertas de la DIA (Agencia de Inteligencia de Defensa). Además, la comunidad de inteligencia estadounidense tiene su Comité Nacional de Fuentes Abiertas, que incluye representantes de cada una de las 18 agencias. Todo ello bajo el 2022 Intelligence Authorization Act que empuja en la dirección de incrementar las capacidades OSINT en el marco de su competición con China, otro gigante al respecto.

La importancia de OSINT ha quedado patente en el conflicto de Ucrania, como señala la propia Patricia Tibbs2.

1 Doubleday, Justin (12/05/2022), Spy agencies look to standardize use of open source intelligence, Federal News Network, https://federalnewsnetwork.com/intelligence-community/2022/05/spy-agencies-look-to-standardize-use-of-open-source-intelligence/

2 Íbid.

Fuente: Twitter @Maxar https://twitter.com/Maxar/status/1514016232885964810

Un caso que ha supuesto el inicio de una tendencia en la que se incrementa su peso en el uso de la inteligencia, y en la forma en que se batallan las guerras en el siglo XXI. De momento, la comunidad de inteligencia estadounidense se adapta ya a este entorno, que se ha incorporado a su forma “tradicional” de trabajar. Así, parecen haberse sentado las bases para una posible evolución en este sentido, al menos, por el momento.

Definición de OSINT

Pero, antes de seguir adelante, conviene realizar un breve acercamiento al concepto de OSINT y establecer una definición aproximada, al menos, de lo que es la Inteligencia de Fuentes Abiertas.

Según el INCIBE (Instituto Nacional de Ciberseguridad)3: “Inteligencia de fuentes abiertas u ‘Open Source Intelligence’ (OSINT) hace referencia al conocimiento recopilado a partir de fuentes de acceso público. El proceso incluye la búsqueda, selección y adquisición de la información, así como un posterior procesado y análisis de la misma con el fin de obtener conocimiento útil y aplicable a distintos ámbitos”.

Aparte de lo mencionado más arriba en este texto, prosigue el artículo del INCIBE, la multitud existente de herramientas OSINT puede utilizarse para conocer la reputación online de un usuario o empresa, identificar y prevenir posibles amenazas en el ámbito militar o de la seguridad nacional o realizar estudios sociológicos, psicológicos, etc.

Entre los aspectos negativos habría que destacar que la misma información que puede obtener un individuo, agencia o entidad está también disponible para los demás (enemigos, adversarios, competidores…). Además, los cibercriminales disponen a su vez de herramientas y conocimientos que pueden usar para lanzar ciberataques en el mismo entorno digital en el que se opera mayoritariamente. Esto aparte de la dificultad de manejo del ingente volumen de información y datos disponibles, y de la fiabilidad de las fuentes (de ahí la necesidad de profesionalización en el caso de la inteligencia que se mencionaba en párrafos anteriores).

Según el INCIBE, las fases del proceso OSINT serían las siguientes:

Fuente: INCIBE https://www.incibe-cert.es/blog/osint-la-informacion-es-poder

3 Martínez, Asier (28/05/2014), OSINT-La información es poder, INCIBE, https://www.incibe-cert.es/blog/osint-la-informacion-es-poder

En la fase de requisitos se establecen los requerimientos a cumplir. Se deben identificar y concretar las fuentes de información relevante para optimizar el proceso de adquisición (etapa en la que se obtiene la información de las fuentes indicadas). Después hay que procesar y dar formato a toda la información recopilada. Posteriormente, se procede al análisis, fase en la que se genera inteligencia a partir de lo recopilado y procesado para llegar a alguna conclusión significativa. Por último, se presenta lo obtenido de manera eficaz, potencialmente útil y comprensible para ser correctamente explotado.

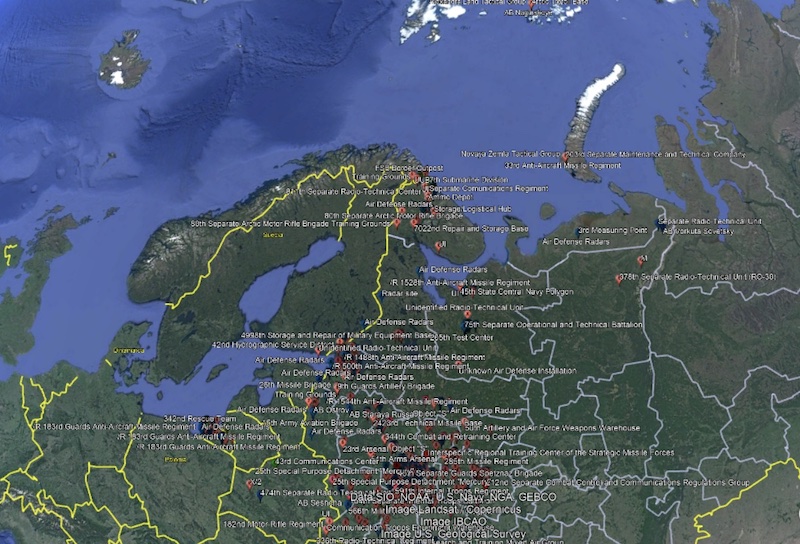

OSINT con Google Earth, exposición de las bases militares rusas y una aproximación al despliegue en el Ártico

El nuevo Concepto Estratégico de la OTAN establece a Rusia como “la más significativa y directa amenaza para los aliados”4. En concreto, entre otras cuestiones, se menciona la capacidad rusa para perturbar y alterar los refuerzos de los aliados y la libertad de navegación en el Atlántico Norte como uno de los “retos estratégicos para la Alianza”.

A lo anterior hay que sumar el inicio del proceso para la entrada de Suecia y Finlandia en la OTAN. De este modo y en este contexto geopolítico, pocas dudas caben en torno a la pertinencia de conocer los mejor posible las bases, unidades y material ruso situado en la frontera con el resto de Europa y, de forma específica, en el Norte. Ello incluye el Atlántico Norte y el Ártico, región que con el deshielo se presenta como un futuro foco de interés y posible conflicto entre potencias por sus recursos y rutas comerciales.

4 OTAN (29/06/2022), NATO 2022 Strategic Concept, https://www.nato.int/nato_static_fl2014/assets/pdf/2022/6/pdf/290622-strategic-concept.pdf

A través de OSINT, se puede acceder a una información muy precisa de nosotros y de nuestros adversarios, para poder definir un posible despliegue de fuerzas de la OTAN con el fin de dar protección a la propia Alianza en sus fronteras debemos ser conscientes de las fuerzas de nuestros adversarios. La obtención de información no se debe limitar al OSINT. Hay otras áreas de obtención como SIGINT (Inteligencia de Señales), GEOINT (Inteligencia de Imágenes) o HUMINT (Inteligencia de Fuentes Humanas), que son fundamentales para poder llevar a cabo planes estratégicos de índole militar y civil.

Un ejemplo claro de OSINT es la fotografía que se muestra más arriba, obtenida a través de un canal de Telegram antirruso, creado a raíz de la guerra en Ucrania. Un grupo de “ciber-voluntarios” con profundos conocimientos informáticos han decidido llevar a cabo su “lucha particular” donde dan a conocer un elevado volumen de información del Estado ruso. Entre toda esta información podemos obtener listados interminables de miembros del Gobierno donde se muestran sus correos electrónicos, sus contraseñas e, incluso, en ocasiones, sus datos bancarios.

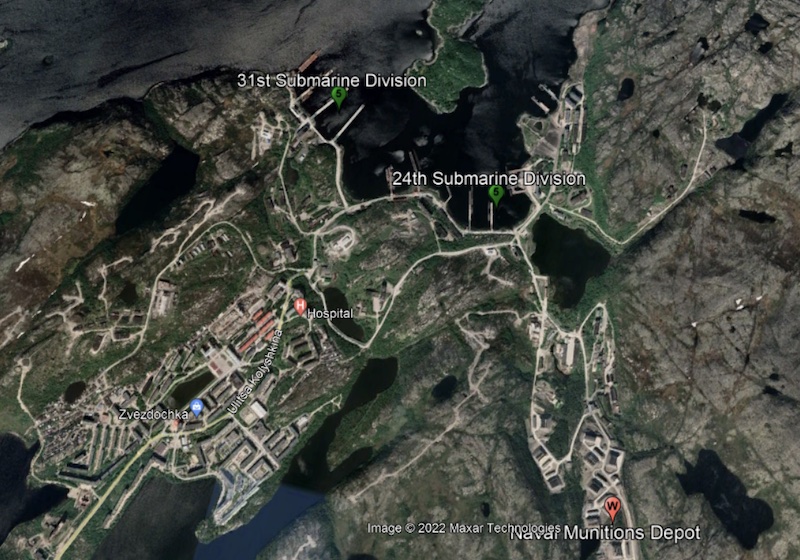

Lo que vemos en la imagen superior es el despliegue de las Fuerzas Armadas rusas y los Cuarteles Generales de los Servicios de Inteligencia FSB, SVR y GRU. Este archivo público para cualquier persona con algunos conocimientos de redes sociales es una vulnerabilidad para Rusia, pues la OTAN sabe dónde se encuentran, con coordenadas exactas, cada una de las unidades. Esto facilita un hipotético despliegue militar en la frontera en caso de necesidad. Estas imágenes de Google Earth a su vez se pueden visualizar en otras con más detalle, como puede ser SatelitePRO a nivel civil, cabe imaginarse hasta dónde se puede llegar a nivel militar, con los satélites de definición milimétrica que orbitan.

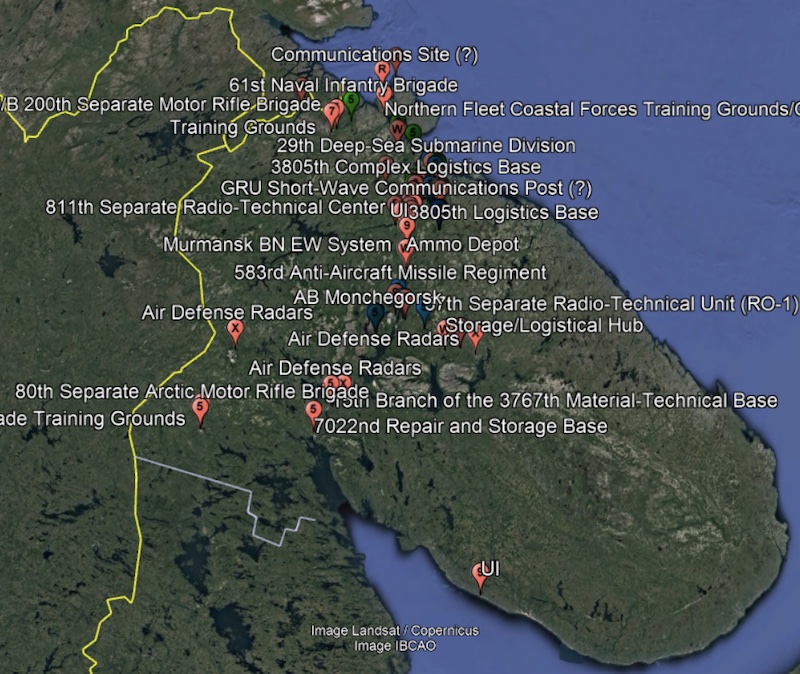

A continuación, vemos una ampliación de dicho mapa sobre la zona de Múrmansk, donde se encuentra una base de submarinos nucleares. También podemos encontrar una unidad del GRU (Inteligencia Militar), otra de EW (Guerra Electrónica), y una más de comunicación.

En esta ocasión podemos ver un Grupo Táctico y Radar de Defensa Aérea en la isla llamada Tierra de San Jorge

Se podría analizar unidad por unidad y comprobar no solo la geo posición de las bases, sino que, también, con un análisis detallado, se podrían encontrar imágenes de miembros de las bases o fotografías del exterior de estas, para hacernos una idea de cómo son y qué sistemas de seguridad tienen o incluso a través de Ingeniería Social y SOCMINT (Inteligencia en Medios Sociales), manipular o extorsionar a algún miembro de estas bases en nuestro beneficio.

Para no dilatar este documento, nos hemos centrado en las bases de Múrmansk que están muy al Norte y frontera con Finlandia, pero, como vemos a continuación, también podemos observar las bases que se encuentran en Kaliningrado casi en el corazón de Europa y frontera con Lituania y Polonia.

Conclusiones

Y, aún más, por completar el argumento con algo que toca a España más de cerca, un último ejemplo.

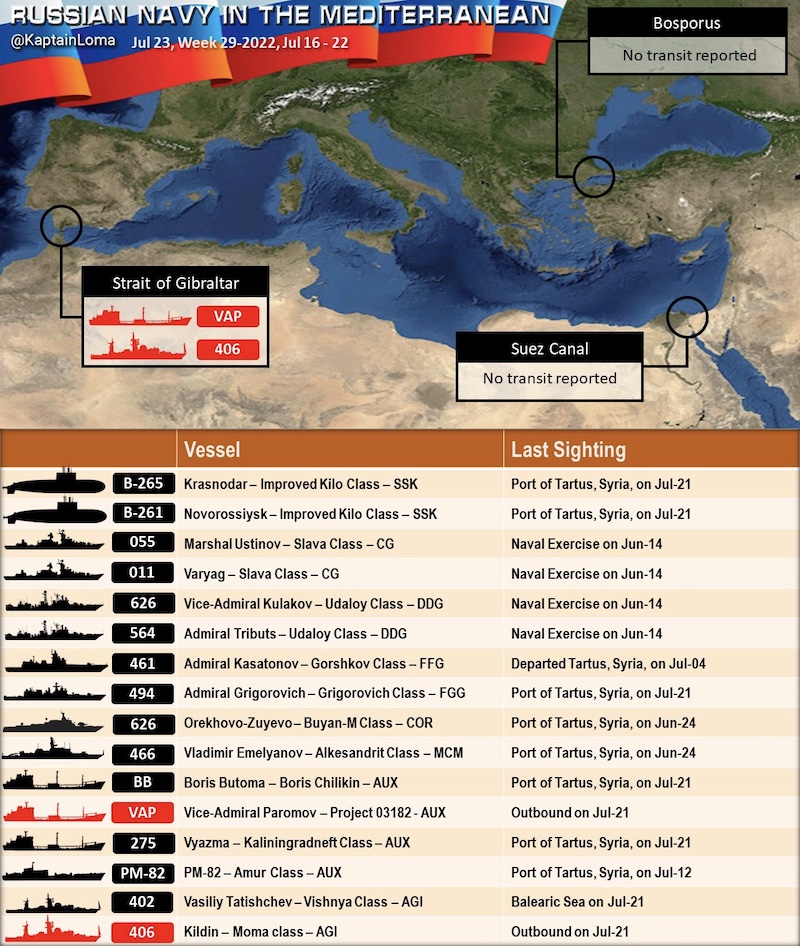

La siguiente imagen forma parte de un tweet de Frederik Van Lokeren, exoficial de la Armada belga y actual analista. Lokeren expone el despliegue naval ruso en el Mediterráneo en la mañana del día 23 de julio de este año, conforme a fuentes OSINT. “Los primeros buques han zarpado del Mediterráneo desde el inicio de la guerra. Los dos SAGs ahora, supuestamente, operan cerca de Chipre, más cerca de Tartus”5.

5 El análisis completo de Frederik Van Lokeren: https://russianfleetanalysis.blogspot.com/2022/07/russian-forces-in-mediterranean-wk292022.html

Fuente: @KaptainLOMA https://twitter.com/kaptainloma/status/1550831772971274240?s=28&t=JTm96qByL5tegDMWNF-hHw

Como podemos ver, la obtención de información en fuentes abiertas es fundamental, aunque no todo está en ellas y el trabajo del analista de inteligencia se debe realizar unificado, con los aportes de las diferentes áreas que llegan a los centros o agencias.

El analista de fuentes abiertas debe contar con una importante área de verificación de fuentes para no dejarse llevar por información falsa que se sube a diferentes medios para crear las llamas “Fakenews” o caer en operaciones de desinformación, cada vez más sofisticadas. Tampoco debemos dejar de lado el concepto de infoxicación del analista, que puede llegar a un exceso de fuentes de información.

Un ejemplo del manejo de grandes volúmenes de información se da en la actualidad en Ucrania, no solo desde el inicio de la guerra con Rusia, sino con anterioridad. Pero, desde la invasión, los ucranianos han demostrado grandes capacidades y profesionalización en la obtención y el manejo de gran cantidad de datos provenientes de los teléfonos móviles privados de miles de sus ciudadanos que les han enviado imágenes y datos de los movimientos de las tropas rusas, por ejemplo, a tiempo real, a través de una aplicación.

Pero ciñéndonos a la importancia que tiene OSINT o la Ingeniería Social en nuestro día a día, hemos podido ver cómo de forma “simple”, en un canal de Telegram, hemos podido acceder a una información militar de importancia que puede llevar a plantearse un despliegue de fuerzas militares en las fronteras de Finlandia y la zona del Ártico como nunca antes se ha visto y con una repercusiones cívico-militares completamente desconocidas a día de hoy.

Nuevas tecnologías, con nuevas herramientas, que ofrecen nuevas oportunidades y que dibujan nuevas formas de llevar a cabo viejos trabajos, tan viejos como la civilización humana.